- 입력 2025.05.08 20:11

0

0[ 아시아경제 ] 최근 발생한 SK텔레콤 유심(USIM) 해킹 사고를 악용해 보이스피싱과 스미싱을 시도하는 사례가 발견돼 주의가 요구된다.

한국인터넷진흥원(KISA)은 8일 보호나라 보안공지를 통해 'SKT 유심 해킹', '악성앱 감염' 등의 문구를 포함한 문자가 유포되고 있으며 이를 통해 사용자를 속여 악성 앱 설치 및 민감정보 탈취를 시도하는 정황이 확인됐다고 밝혔다.

이번 피싱은 정부기관이나 SK텔레콤을 사칭하며 접근해 가짜 고객센터 번호로 전화하도록 유도한 뒤, 원격 제어 앱 설치를 요구하는 방식으로 이뤄진다. 먼저 공격자는 보안 점검, 악성 앱 검사, 피해 구제 등의 명목을 내세워 피해자가 공식 앱스토어에서 원격제어 앱을 직접 설치하도록 유도한다.

KISA가 공개한 피싱 시나리오 사례를 보면 '엄마 유심 바꿔야 된대, 문자 보면 답장 줘' ,'○○○님의 휴대폰 유심이 해킹되었습니다' 등의 문구로 답신을 유도했다. 이렇게 해서 사용자가 전화 또는 문자로 답신을 하게 되면 공격자는 '원격으로 점검 지원해드리겠습니다'라면서 정상 원격제어 앱을 설치·실행하도록 만든다. 이후 공격자는 한국소비자원을 사칭한 '피해구제국' 등의 악성 앱을 설치해 개인정보를 탈취한다. 이러한 앱이 설치되면 공격자는 사용자의 스마트폰을 원격으로 조작해 개인정보는 물론 금융정보 등 민감한 정보를 빼내거나 악성 앱을 추가로 설치할 수 있게 된다.

KISA는 피싱으로 의심되는 연락을 받을 경우 반드시 신고 및 확인 작업을 거쳐야 한다고 강조한다. '전기통신금융사기 통합신고대응센터' 내 '통합신고'를 통해 신고를 진행하거나, 스마트폰 내 문자 수신 화면에서 '스팸으로 신고'를 누르면 된다. 이와 함께 KISA 보호나라(카카오톡 채널) 내 '스미싱 확인 서비스'를 이용해 신고 및 악성 여부를 판별할 수도 있다.

문자메시지에 포함된 인터넷주소를 클릭한 것만으로는 악성 앱에 감염되지 않으나, 인터넷주소를 통해 앱을 설치했다면 모바일 백신으로 악성 앱 삭제하기→ 악성앱 수동 삭제하기→ 서비스센터 방문 등의 절차를 거치는 것이 안전하다.

KISA는 "출처가 불분명한 사이트 주소는 클릭을 자제하고 바로 삭제해야 한다"며 "의심 사이트 주소의 경우, 정상 사이트와의 일치 여부를 확인해 피해를 예방할 수 있다"고 설명했다. 이어 "휴대폰 번호, 아이디, 비밀번호 등 개인정보는 신뢰할 수 있는 사이트에만 입력하고 인증번호의 경우 모바일 결제로 연계될 수 있어 한 번 더 확인이 필요하다"고 덧붙였다.

악성앱 감염 혹은 피싱 사이트를 통한 정보 유출이 의심되는 경우, '번호도용문자차단서비스'를 신청해 2차 피해를 예방할 수 있다. KISA는 "스미싱 악성앱 감염 및 피싱사이트 개인정보 입력 시 모바일 결제 피해가 발생할 수 있어 결제 내역을 확인해야 한다"고 말했다.

김현정 기자 khj27@asiae.co.kr<ⓒ투자가를 위한 경제콘텐츠 플랫폼, 아시아경제(www.asiae.co.kr) 무단전재 배포금지>

- #피해

- #악성

- #유심

- #인정

- #답장

- #확인

- #사이트

- #엄마

- #문자

- #피싱

- 기뻐요

- 0

- 응원해요

- 0

- 실망이에요

- 0

- 슬퍼요

- 0

- 1

- 11번가에서 이마트 신선식품 판매한다…'장보기 서비스' 재개

- 아시아경제

0

0

- 2

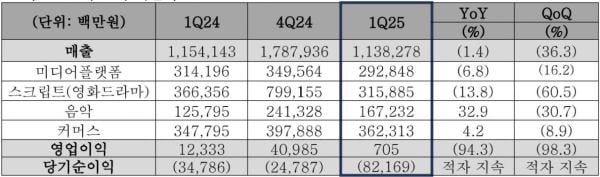

- TV광고 시장 위축…CJ ENM, 1분기 영업익 7억·전년비 94.3%↓

- 아시아경제

0

0

- 3

- "불금 아닌 황금"…BBQ, 가정의달 매주 금요일 4000원 할인

- 아시아경제

0

0

- 4

- 위기의 백종원, 300억 푼다…"대표의 강한 상생 의지"

- 아시아경제

0

0

- 5

- 이문태 LG AI연구원 랩장 "전력 소모 확 줄이는 AI 개발"

- 아시아경제

0

0

- 6

- LS, 부탄 신도시에 법인 설립한다…'제3국' 전력 인프라 구축 추진

- 아시아경제

0

0

- 7

- "제조AI, 韓 성장 동력될 것…특구 등 확산 정책 필요"

- 아시아경제

0

0

- 8

- 美·英 무역 합의에 국내 업계 "긍정 시그널"…불확실성은 여전

- 아시아경제

0

0

- 9

- SKT에 '인당 30만원 배상·위약금 면제' 요구 집단분쟁 조정 신청

- 아시아경제

0

0

- 10

- 스튜디오드래곤 "미국 계열사 주식 948억원에 추가 취득"

- 아시아경제

0

0

- 최신뉴스

- 인기뉴스

- 팬

- 투표

- 스타샵

- 뉴스

5

5

최신순

추천순

답글순

등록된 댓글이 없습니다.